目次

増加するフィッシング攻撃

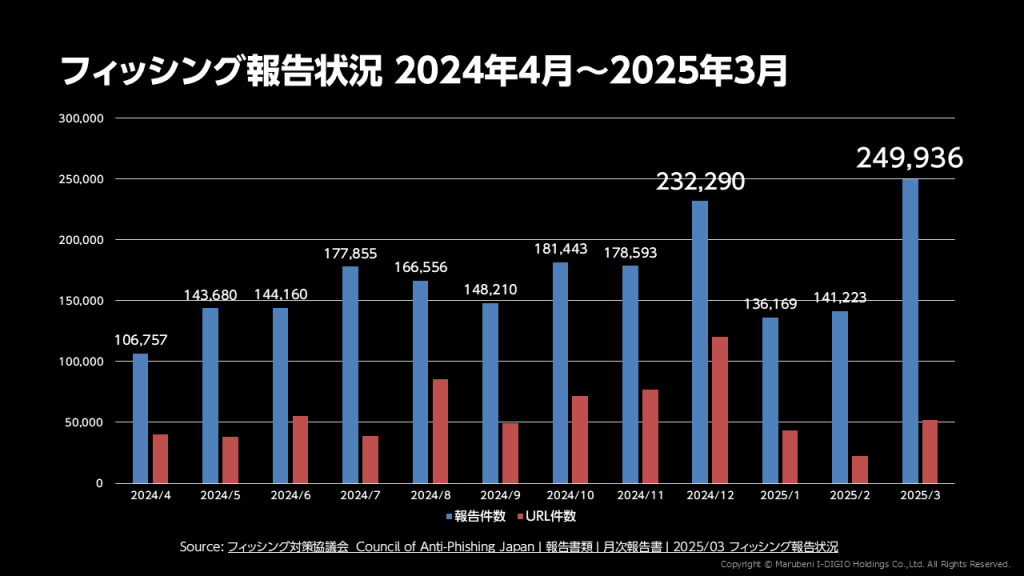

冒頭でもお話ししましたが、フィッシング攻撃の報告件数が過去最多を記録しました。フィッシング対策協議会の2025年4月18日のレポートによると、2025年3月で24万9,936件。2024年12月の23万2,290件に対し、17,646件の増加です。

すごく増えています。フィッシング攻撃が、効率的に稼ぐ方法になっているのでしょうか。

なお、これは「報告数」であり、実際には気づいていない、気づいたが報告していないサイトもあり、より多いフィッシングサイトが存在しています。

出典①: フィッシング対策協議会 月次報告書 2025/03 フィッシング報告状況

フィッシング攻撃に対して、Webサイト運営者がやるべきこと

フィッシング対策協議会が公開している「フィッシング対策ガイドライン」では、予防的な対策、被害にあった場合の対応をガイドラインとして整理されています。

この「フィッシング対策ガイドライン」2024年度版では、Webサイト運営者が考慮すべき要件として、22個の要件を上げています。

| No. | 重要度 | 要件 | |

| 利用者が正規メールとフィッシングメールを判別可能とする対策 | 1 | ◎ | 利用者が確認できるように利用環境と分かりやすい説明に配慮した上で、どのように確認すればいいのかを分かりやすく端的に説明すること |

| 2 | ◎ | 外部送信用メールサーバーを送信ドメイン認証に対応させること | |

| 3 | ◎ | 利用者へのメール送信では、制作・送信に関するガイドラインを策定し、これに則って行うこと | |

| 4 | ◎ | 利用者に送信するSMSには国内直接接続の配信、または、RCS準拠サービスを利用すること | |

| フィッシング被害を拡大させないための対策 | 5 | ◎ | 利用者が安全にサービスを利用する環境を整えるように促すこと (※旧要件 9) |

| 6 | ◎ | 複数要素認証を要求すること | |

| 7 | ◎ | 資産の移動に限度額を設定し、変更・移動時は通知を行うこと | |

| 8 | ○ | 利用者の通常とは異なるアクセスや登録情報の変更や登録情報の変更に対しては追加のセキュリティを要求すること | |

| 9 | ○ | 重要情報の表示については制限を行う | |

| 10 | ◎ | 不正利用も含めたアクセス履歴の可視化 | |

| ドメイン名に関する配慮事項 | 11 | ◎ | ドメイン名を自社のブランド戦略の一貫として考えること |

| 12 | ◎ | 使用するドメイン名と用途の情報を利用者に周知すること | |

| 13 | ◎ | ドメイン名の登録、利用、廃止にあたっては、自社のブランドとして 認識して管理すること | |

| フィッシングへの備えと発生時の対応 | 14 | ◎ | フィッシング対応に必要な機能を備えた組織編制とすること |

| 15 | ◎ | フィッシング被害に関する対応窓口を明記すること | |

| 16 | ◎ | フィッシングの手法および対策に関わる最新の情報を収集すること | |

| 17 | ◎ | フィッシングサイトへの対応体制の整備をしておくこと | |

| 利用者への啓発活動 | 18 | ◎ | 利用者が実施すべきフィッシング対策啓発活動を行うこと |

| 19 | ◎ | フィッシング発生時の利用者への連絡手段を整備しておくこと | |

| フィッシング被害の発生を迅速に検知するための対策 | 20 | ○ | Web サイトに対する不審なアクセスを監視すること |

| 21 | ◎ | フィッシング検知に有効なサービスを活用すること | |

| 22 | ◎ | DMARC レポートやバウンスメールを監視すること |

22個、ほとんど◎(必須項目)となっているのが気になりますが、よくよく読んでいくと、ベーシックなものばかりです。

この中でも、個人的にも悩ましい、要件5と要件21について説明します。

出典②: フィッシング対策協議会 フィッシング対策ガイドライン

「要件5 利用者が安全にサービスを利用する環境を整えるように促すこと」への対応

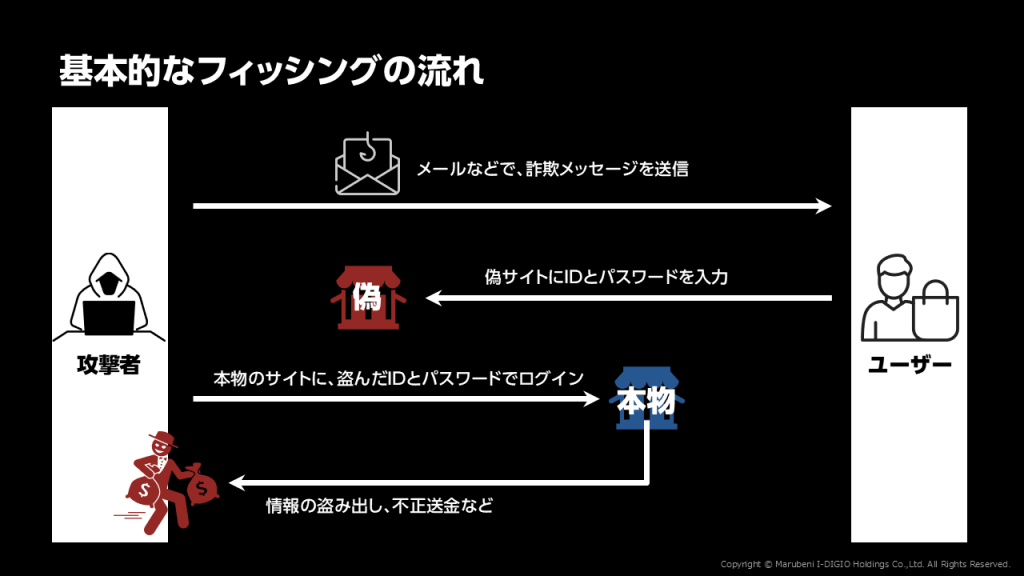

要件5に対する対応についてお話しする前に、フィッシング攻撃の手法について振り返ります。

フィッシングというのは、正規の組織を装って、電子メールやSMS(ショートメッセージ)などを使い、ユーザーにIDやパスワード、クレジットカード番号などの個人情報を入力させ、盗み取る詐欺行為です。

クレジットカードの対策については、今回は省きますが、「IDやパスワード」については、要はIDとパスワードを入力するのを基本的になしにすればいいのです。要するにパスワードレスを使っていきましょう。

昔は、各ユーザーに追加要素や生体認証のデバイスを配布しないといけませんでしたが、スマートフォンにより、配布は不要になっています。

かつ、FIDO2のWebAuthnでは、デバイスが変わると認証情報の移行ができませんでしたが、Passkeysにより、AppleIDやGoogleの中で、シームレスで使えるようになりました。

フィッシング耐性が高く、ユーザビリティも高い。使わない手はありません。

実装も簡単になっています。アイデンティティアクセス管理サービスであるAuth0では、機能有効化のみ。ECサイトのプラットフォームであるShopifyでも、数クリックで実装することができます。

「要件21 フィッシング検知に有効なサービスを活用すること」への対応

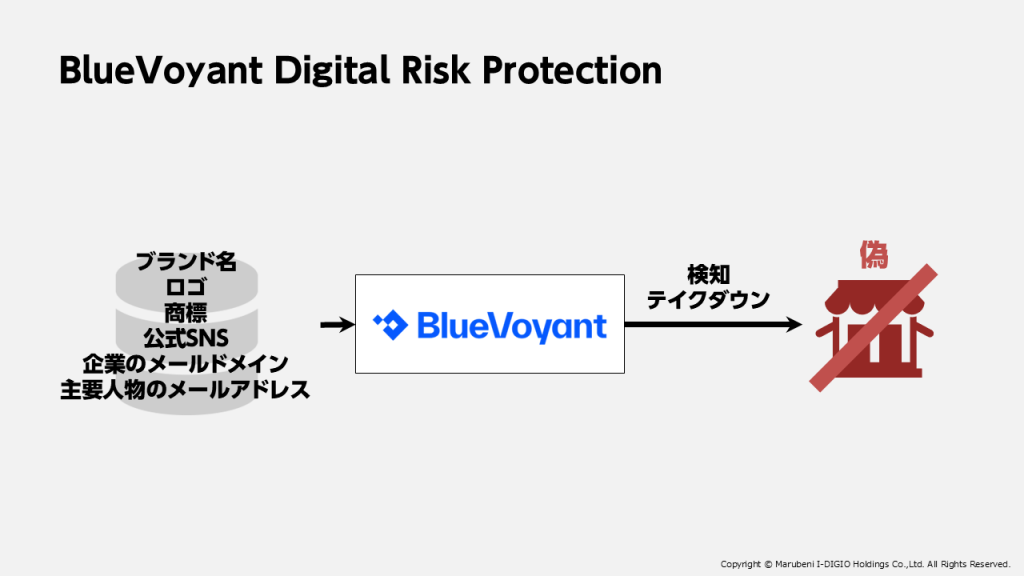

要件21は、利用者からの通知で知るのではなく、自社のなりすましを監視し、検知し、潰せ、ということです。この潰す行為を「テイクダウン」と呼び、不正サイトを閉鎖させることを指します。

我々と我々のお客様を陥れようとしたモノを「潰す」、良い響きです。

弊社では、BlueVoyant Digital Risk Protectionにより、精度高く、フィッシングサイトを潰すことができます。

BlueVoyant Digital Risk ProtectionのWeb Impression機能では、貴社の会社名、ドメインを登録するだけで、類似ドメイン、フィッシングサイト、その他悪意のあるWebページを積極的に検知し、無制限に削除することができます。

なお、潰さないといけないのは、陥れたモノだけで、言論の自由は守らなくてはいけません。

他のテイクダウンサービスの場合、自動的な判断のみで、誤検知が多い場合がありますが、BlueVoyantの場合は、人が介在するため、誤検知が極めて少なく提供できます。

Webサイトだけじゃない、SNSアカウントのなりすましも増加

フィッシングとは少しずれますが、SNSアカウントのなりすましも増加しています。

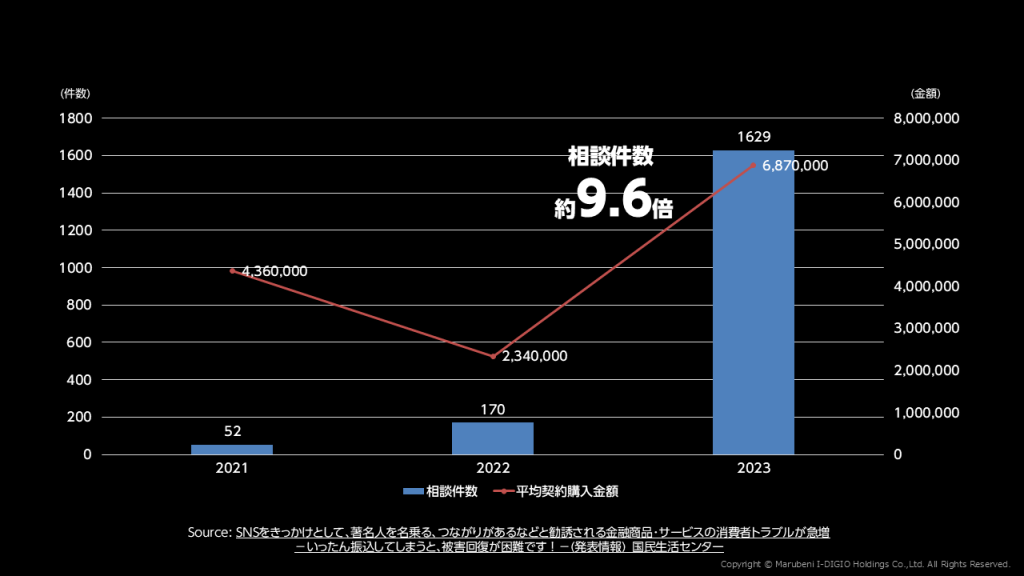

国民生活センターが、2024年5月に公表したレポートによると、2022年度と2023年度の比較で、相談件数が9.6倍となっています。

SNSでのマーケティングが盛んな中、有名人や信頼のある企業のふりをして勧誘。契約まで持っていく。コスト安く、効率的な販売促進と言っても過言ではありません。

しかし、我々は戦わなければなりません。

被害を減らすのはもちろん、ブランドを守ることが重要

被害を減らすことはもちろん重要です。しかし、自社だけではなく、我々のお客様を守る。お客様を守ることは、ブランドを守ることにつながります。

弊社では、BlueVoyant Digital Risk Protectionを用いて、フィッシングサイト、SNSなりすましアカウントを、効率的に潰していきます。

さいごに

今回はフィッシング攻撃をキーワードに、フィッシング攻撃のWebサイト運営側としての対応をお話ししてきました。

パスワードレスによりセキュリティとユーザビリティを向上しつつ、ブランドを守るための対応を進めていただくきっかけになれば幸いです。

また、セキュリティ対策は、「これだけ」やっていればいいというものではありません。今回要件5で触れた認証関係については、最も狙われやすい部分といえます。端末に保存されたID・パスワード、セッションを盗む攻撃もあります。貴社のお客様を守るために、全体感で対策を考えていただけますと幸いです。

BlueVoyant 資料ダウンロード

本記事に関連するソリューションの資料をダウンロードいただけます。

関連製品・サービス

BlueVoyantのサイバー防御サービス「Cyber Defense Platform」を提供開始

丸紅情報システムズ株式会社 MSYSの公式サイト。東京都新宿区。無限のアイデアでお客様の期待を超える価値を創造。ものづく…