目次

マイクロセグメンテーションとは?「部屋ごとに鍵をかける」セキュリティ

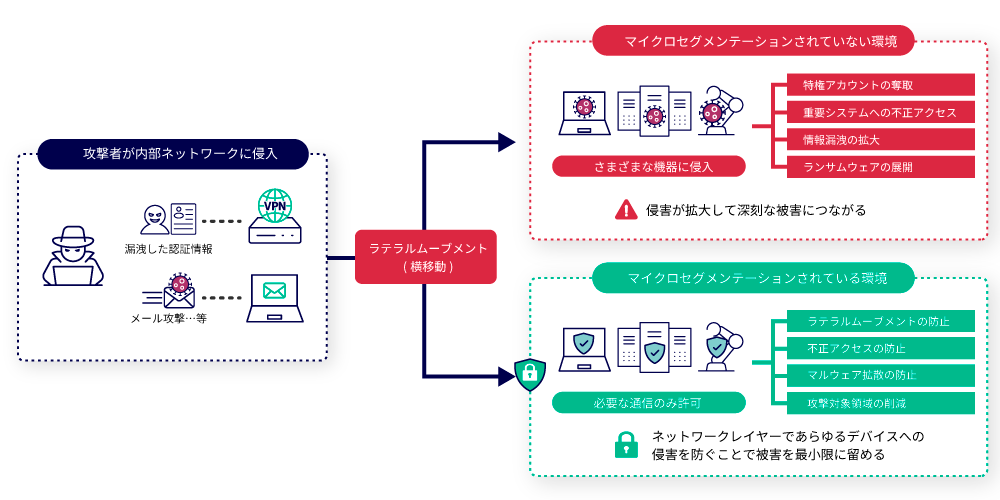

従来のセキュリティ対策は、境界型防御というものです。一度中に侵入されてしまうと、内部では比較的自由に動き回れてしまう弱点がありました。

これに対し、マイクロセグメンテーションは建物の中を細かな部屋に分け、すべての部屋に鍵をかけるのです。ネットワークを小さなセグメントに分割し、そのセグメント間の通信を厳密に制御します。「信頼しないこと」を前提に、本当に必要な通信だけを許可することで、万が一どこかの一部屋(サーバーや端末)が侵入されても、他の部屋への被害拡大を阻止します。

このアプローチにより、ランサムウェアなどがネットワーク全体に広がるラテラルムーブメントを効果的に封じ込めることができます。

実際に、もしこの「封じ込め」ができなかったら、どうなるのでしょうか。

警察庁の報告によると、ランサムウェア被害を受けた企業のうち、調査・復旧に1,000万円以上の費用を要した企業は50%にのぼります。さらに深刻なのは事業への影響で、完全復旧までに1ヶ月以上を要したケースも49%に達しており、ビジネスが長期間停止する事態を招いているのです。

警察庁が2024年のサイバー犯罪統計を発表、中小企業のランサム被害件数は37%増 | 日経クロステック(xTECH)

なぜ従来のマイクロセグメンテーションは導入が難しかったのか

その有効性にもかかわらず、多くの企業が導入をためらってきたのには、主に四つの理由があります。

1.手作業による通信調査による導入の長期化

最初に「どのサーバーが、どのサーバーと、どのポートで通信しているか」をすべて洗い出す必要がありますが、この通信調査は多くの場合手作業で行われていました。さらに、その膨大な調査結果を基に、許可するポリシー作成も一行ずつ手動で作業する必要があるため、導入をする上での手間、長期化が、最初の大きなハードルとなります。

2.エージェント導入に伴う既存影響のリスク

多くの製品は、保護対象のサーバーや端末にエージェントを必須としていました。しかし、エージェントはOSとの相性問題、パフォーマンスの低下、あるいは導入や更新時の再起動が原因で、稼働中の本番システムに予期せぬ影響を与えてしまうリスクが常に付きまとったのです。安定稼働が最優先される環境において、このリスクは到底受け入れられるものではありませんでした。さらに、従来のアプローチにはアーキテクチャ上の保護できないという根本的な限界も存在しました。

3.OT/IoTデバイスなど、保護対象外の存在

エージェントをインストールできない資産は、そもそも保護の対象外でした。これにより、工場の生産ラインで使われるOT機器や、医療機器、監視カメラ、ビル管理システムといったIoTデバイスは、セキュリティの大きな穴として残されてしまいました。これらの機器がサイバー攻撃の踏み台にされるケースが増えている現在、これは致命的な欠点です。

4.管理者端末に侵入された場合のリスク

従来のセグメンテーションは、「どのマシンから、どのマシンへ」の通信は制御できても、「誰が」通信しているかまでは見ていませんでした。そのため、もし初期侵入が管理者端末の場合、セグメントは全く意味をなさず、重要システムへのアクセスをやすやすと許してしまうのです。これを防ぐには、アクセス毎に多要素認証(MFA)を強制するような「本人確認」の仕組みが不可欠でしたが、ネットワーク制御とID認証を組み合わせる発想は従来製品にはなく、大きなセキュリティホールとなっていました。

これらの課題が、「マイクロセグメンテーションは、一部の大企業しか実現できない理想論」というイメージを作り上げていたのです。

サイバー攻撃にどう有効か?具体的な脅威シナリオ

では、マイクロセグメンテーションが導入されていると、実際の攻撃にどう対抗できるのでしょうか。

シナリオ:ランサムウェアの内部拡散

対策なしの場合: 社員のPCがフィッシングメールでランサムウェアに感染。そのPCを起点に、ネットワーク内のファイルサーバーや基幹システムに次々と感染が拡大し、全社的なシステムダウンに陥る。

対策ありの場合: 感染したPCは、許可された最低限の通信しかできないセグメントに隔離。そのため、他のサーバーへの不正なアクセスはすべてブロックされ、被害はPC一台に限定。事業継続への影響は最小限。

このように、被害の「封じ込め」に絶大な効果を発揮するのがマイクロセグメンテーションの強みです。

マイクロセグメンテーションは「誰でも導入できる」時代へ

さて現在、かつて導入の壁となっていた課題は、最新の技術によってどのように解決されたのでしょうか。

昨今では、Zero Networksのような次世代のソリューションが登場し、従来の常識を覆しています。これらの新しいアプローチが実現したのは、主に次の3点です。

1.セグメントの「自動化」

AIや機械学習を活用し、ネットワーク内の正常な通信を自動で学習。「どの端末が、どこに、どんな通信をしているか」を分析し、最適なセグメントのポリシー案を自動で生成してくれます。管理者はそれを確認・承認するだけで、複雑だったポリシー設定が劇的に簡素化されました。これにより、人為的なミスが減り、運用負荷も大幅に削減されます。

2.「エージェントレス」による導入

保護対象の端末にエージェントをインストールする必要がありません。これにより、既存影響なく迅速な展開が可能です。これまで保護が難しかったレガシーシステムやIoT/OT機器まで、一元的に保護することが可能になりました。

3.ポートレベルで多要素認証を実現

従来のセグメンテーションが「どこからどこへ」という経路を制御するだけだったのに対し、「誰が」その通信を行っているのかまで検証します。機密データが保管されたサーバーへのアクセスなど、特に重要な操作の直前に多要素認証を追加で要求。これによりなりすましによる不正な内部活動をブロックします。

これらの技術により、かつては数ヶ月以上かかっていた導入プロジェクトが、今や一か月程度で完了するケースも珍しくありません。コストや専門知識の壁は、もはや過去のものとなりつつあるのです。

まとめ

マイクロセグメンテーションは、ゼロトラストセキュリティを実現し、巧妙化するサイバー攻撃から組織を守るための極めて有効な手段です。

かつては「複雑で、高コストで、運用が大変」という三重苦から導入を諦めていた企業も少なくないでしょう。しかし、セグメントの自動化やエージェントレスにより、その導入ハードルは劇的に下がっています。

「うちの環境は複雑だから」「専門の人材がいないから」といった理由で対策を先送りにするのではなく、今こそ、現実的な選択肢となった次世代のマイクロセグメンテーションを検討してみてはいかがでしょうか。