目次

Microsoft 365が狙われている

CrowdStrikeが公開した「2025 GLOBAL THREAT REPORT」によると、2024年上半期はサイバー攻撃者がM365を頻繁に標的としており、不正侵入全体の22%でSharePointへのアクセス、17%でOutlookへのアクセスがあったと記されています。

サイバー攻撃者は企業のネットワークに侵入し、SharePointやメールボックスを検索することで、更なるアカウントの侵害やラテラルムーブメント(侵入後に他のシステムやデバイスにアクセスし、機密情報の探索や被害範囲の拡大を図る活動)に利用できるデータを探索します。

M365の各種製品には、攻撃者にとってのメリットとなるデータが存在する可能性が非常に高く、従業員がSharePointにアップロードしたデータや、社内でやり取りするメールの内容を監査していない企業も多いことから、格好の標的となっています。

インシデントの発生原因

下の表はCloud Security Alliance(CSA)が公開している、クラウドサービス利用における重大な脅威の上位5つを抜粋したものです。上位ほど重要度が高い脅威です。

表:クラウドサービス利用における重大な脅威Top5

| 順位 | 脅威 |

| 1位 | 設定ミスと不十分な変更コントロール |

| 2位 | アイデンティティとアクセス管理 |

| 3位 | セキュアでないインターフェースやAPI |

| 4位 | クラウドセキュリティ戦略の不適切な選択と実施 |

| 5位 | セキュアでないサードパーティのリソース |

実際に発生したインシデント事例でも、クラウドサービス利用におけるセキュリティインシデント原因は「設定ミス」や「脆弱なセキュリティ制御」が多くを占めています。

適切でない公開範囲の設定に気付かず顧客情報が長年にわたり閲覧可能になっていた等、設定ミスを原因とした事例や、多要素認証が設定されていなかったことでパスワードリスト攻撃による不正ログインを許してしまった、といった事例が後を絶ちません。

自組織のM365 において、設定のミスが無く、セキュリティ構成も万全であると言えるでしょうか。

「導入時に信頼できるベンダーに設定を任せたから大丈夫」と思われるかもしれません。しかし、クラウドサービスは機能追加や仕様変更が継続的に発生しますし、技術の進歩に伴い攻撃者の手法も変化します。過去に行った対策が現在および将来に渡って有効とは限らないのがクラウドセキュリティです。リスクの把握と対策を継続的に行っていく必要があります。

対策のハードル

365は多機能・高機能な反面、その設定も複雑です。セキュリティリスクを把握し、安全な構成を保つためには情報セキュリティに関する知識に加え、M365に関する深い製品知識も必要となるため容易ではありません。

方法として、セキュリティベンダー が提供するセキュリティ診断サービスの利用や、SSPM*1導入などが挙げられます。しかし、いずれも高額であることや運用コストも発生することから、実行へのインセンティブが働きづらいのが実情です。その結果、多くの企業でリスクの把握ができておらず、セキュアな構成を維持することが困難となっています。

*1:SaaS Security Posture Managementの略称。SaaSアプリケーションのセキュリティ設定の状態を監視、評価、管理するセキュリティプラットフォーム

丸紅I-DIGIOの「せきゅ丸 for Microsoft 365」

当社ではこの度、M365のサイバー攻撃被害の低減に貢献すべく、セキュリティ構成評価サービス「せきゅ丸 for Microsoft365」をリリースしました。

このサービスは、M365のセキュアな構成基準に対して、お客様のM365テナントの構成が適合しているかをチェックし、その結果から改善すべき事項とその方法を提示するサービスです。

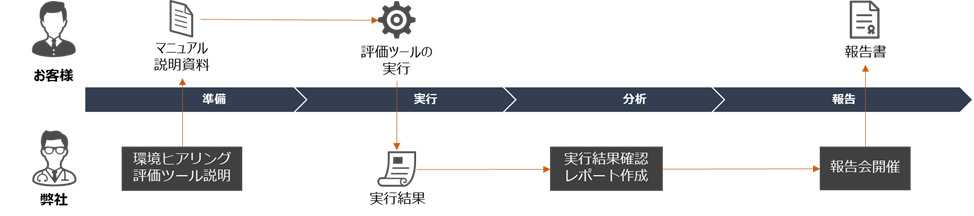

サービスイメージは以下のとおりです。

本サービスでは、当社から提供したマニュアルに従い、お客様にてセキュリティ評価ツールを実行頂きます。実行に必要な時間は1時間程度です。

実行結果として出力されたファイルを当社に提供頂くことで、お客様向けの報告書を当社が作成します。報告書には結果のサマリーとセキュリティ専門家による総評、不適合項目については具体的な改善方法が記載されます。リスクの可視化までで終わってしまう診断サービスではないため、お客様は必要なアクションをすぐに起こすことができます。迅速かつ低コストでありながらも実効性の高いサービスとなっています。

今すぐできるMicrosoft 365のセキュリティ強化

M365のセキュリティ構成に不安があれば、「せきゅ丸 for Microsoft 365」の利用をご検討ください。

貴社のM365環境のセキュリティを強化し、サイバー脅威に対する耐性の向上に貢献できます。サービスに関するご質問やご相談があればお気軽にご連絡ください。

<参考文献>

・令和5年通信利用動向調査報告書(企業編) | 総務省

・2025 Global Threat Report | Latest Cybersecurity Trends & Insights | CrowdStrike

・Top Threats to Cloud Computing 2024 | CSA