目次

せきゅ丸 for Microsoft 365とは?

丸紅I-DIGIOが、Microsoft 365のテナント構成を、情報セキュリティの観点で評価・報告します。低コストで信頼性の高いアセスメントを提供し、セキュリティの問題点を可視化、必要な対策を明確にする、丸紅I-DIGIO渾身のサービスです。

我が家の環境は?

私は、もともとは自宅にActive Directoryを持っていましたが、クラウド化の波に乗り、2020年頃にEntra IDおよびIntuneシフトのため、コスパの良い、Microsoft 365 Business Premiumを導入しました。

対象は、自宅PC(Windows 11 Pro、Windows 10 Pro)、一部のiPhoneのデバイスをIntuneの管理対象としつつ、個人の検証用AWS、Azure、SalesforceなどをEntra IDで認証統合しています。

Microsoftなら、セキュア・バイ・デフォルトだろう…と信じて、セキュリティ設定はあまり行わずに運用しています。

しつこいようですが、「自宅環境」です。

ツールの実行

超簡易な手順書が用意されています。PowerShellの起動から、完了まで、15の手順を実行していきます。コマンドはコピペできるので、頭を使う必要はほとんどありません。私の場合、1-15の手順で、10分もかからず作業終了しました。

報告書受領…え?こんなリスクあったの?

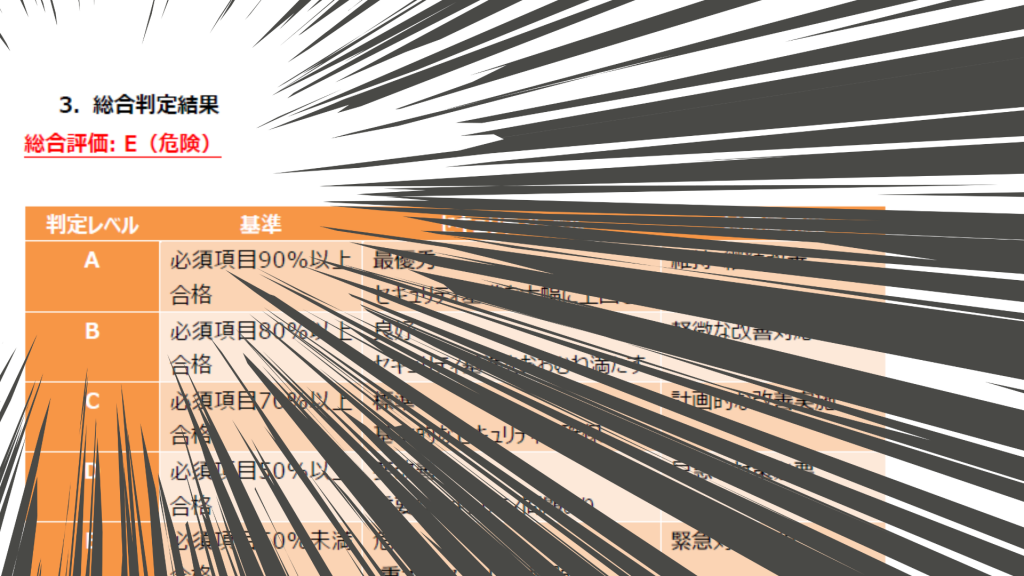

ツールで収集した情報を送ったあと、数営業日で報告書が届きます。報告書を開いて驚きました。

最低の評価…。危険…。セキュア・バイ・デフォルトとはいったい…。

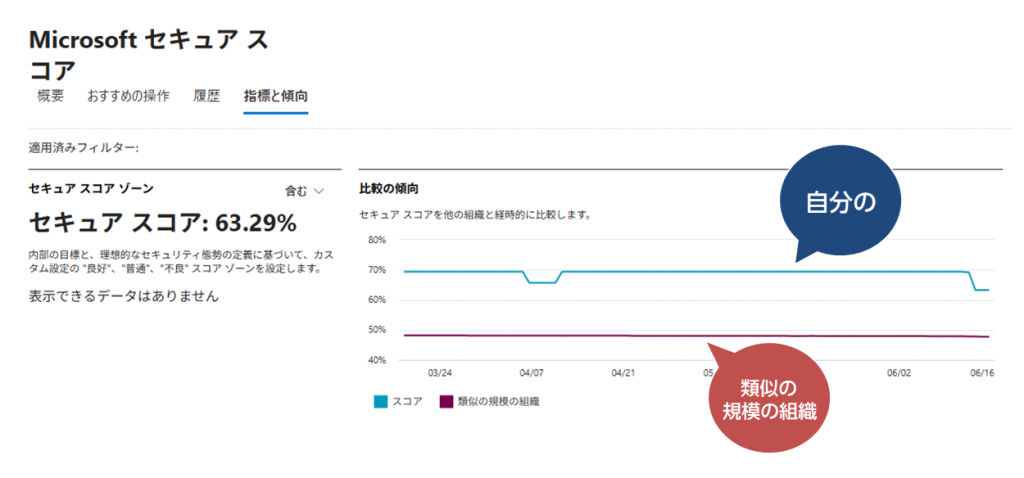

なお、Microsoftセキュリティスコアでは、同規模の他テナントよりも良いとの結果が出ていました。これもいったい何だったのか…。

指摘事項の対応…すごくたいへん、でもぜんぶ手順書が用意されています

今回は46の指摘項目がありました。46も、です。

| 評価項目 | 合格数 | 指摘数 | |

| Entra ID | 19 | 3 | 16 |

| Microsoft 365 Defender | 9 | 0 | 9 |

| Exchange Online | 10 | 4 | 6 |

| Microsoft Power Platform | 4 | 0 | 4 |

| SharePoint Online | 8 | 0 | 8 |

| Microsoft Teams | 5 | 2 | 3 |

| 合計 | 46 |

おそらく、多くの企業で指摘数が多いのは、Entra IDです。

サンプルとして、Entra IDの一項目をご紹介します。

(Shall):レガシー認証プロトコルの無効化が未実装で、古い認証方式による不正アクセスリスクが存在

評価結果には「Shall」もしくは「Should」のいずれかとなっており、Shallは必須項目となります。

比較的わかりやすい項目で、「レガシー認証プロトコル」なので、メールでいうところのPOPやSMTPへの許可がされている状態です。

弊社から提供する修正手順書ではこのように記載されています。

詳細説明:レガシー認証はブロックされなければならない

根拠:レガシー認証(例:POP3, IMAP, SMTP, MAPI、Basic認証など)は、多要素認証(MFA)や条件付きアクセスが適用されないため、フィッシングやパスワードスプレー攻撃に対して脆弱です。攻撃者はこれらの認証プロトコルを狙って組織への侵入を試みるため、使用を許可していると重大なセキュリティリスクを招きます。Microsoft もこれらのプロトコルを非推奨としており、将来的には完全廃止される見込みです。

Criticality:SHALL

推奨対策(手順):

ライセンス要件:

この対策の実施には、Microsoft Entra ID P1(旧 Azure AD Premium P1)以上のライセンスが必要です。特に、条件付きアクセス ポリシーの構成とサインインログの可視化機能において必要となります。

レガシー認証の使用状況確認:

Microsoft Entra 管理センターにて、[サインインログ] → [クライアントアプリ] を利用して「レガシー認証クライアント」の使用有無を確認します。影響範囲を把握したうえで適用計画を策定します。

条件付きアクセス ポリシーの作成(推奨):

Entra ID 管理センターから新しいポリシーを作成します。

対象ユーザー:全ユーザー(段階的な除外設定も可)

対象クラウドアプリ:Office 365 など

条件:「クライアントアプリ」で「レガシー認証クライアント」を選択

アクセス制御:「アクセスをブロック」に設定

利用者への案内と移行支援: 影響のあるユーザーには、Modern Authentication 対応クライアント(Outlook for Microsoft 365など)への移行方法を案内し、段階的に切替えを進めます。

Microsoftのドキュメントをもとにしているので、イマイチな部分があることは否めませんが、かなり具体的に書かれています。対策手順もわかりやすい。自画自賛です。

この手順に沿って、自分の環境の修正を行いました。

また、多くの企業で、セキュリティ設定が一度もされていないのがPower PlatformとSharePoint Onlineです。私の環境も同様でした。すべてをクリアにする必要はありませんが、全体を見直す必要はあります。

リスク対応の結果

指摘に対して、一通りの設定を見直し、すぐに対応できる部分は設定変更を行いました。結果として、下記のような変化となりました。

| 評価項目 | 合格数 | 指摘数 | 修正後の指摘数 | |

| Entra ID | 19 | 3 | 16 | 6 |

| Microsoft 365 Defender | 9 | 0 | 9 | 3 |

| Exchange Online | 10 | 4 | 6 | 3 |

| Microsoft Power Platform | 4 | 0 | 4 | 1 |

| SharePoint Online | 8 | 0 | 8 | 2 |

| Microsoft Teams | 5 | 2 | 3 | 2 |

| 合計 | 46 | 17 |

しかし、すべての指摘に対応したわけではありません。私のテナントは、ユーザーが「1」という特殊環境なので、一般的な環境とは異なります。例えば、特権関係の指摘事項は適していないため、対応しませんでした。

また、Entra ID P2やDefender for Endpoint P2が必要な項目があり、ライセンスの都合上、対応できない項目もあります。

私が対応を見送った項目の例

| カテゴリ | 指摘 | 見送った理由 |

| Entra ID | フィッシング耐性のあるMFAが未実装で、高度な認証保護が不足 | 私用環境のため、ユーザーが少ないこともあり、パスキーでの対応は問題発生を懸念したから。代わりにMFA強制での設定を行い、SMSやメールといった強度の弱い要素は禁止しました。 |

| Entra ID | 特権ユーザーへの細分化されたロール割り当てが未実装で、過度な権限付与リスクが存在 | 私の個人環境は、きわめてユーザー数が少ない特殊環境での対応は難しいと考えたから。 |

| Entra ID | PAMシステム外での特権ユーザー作成制限が未実装で、権限管理プロセスの統制が不足 | Entra ID P2を持っていないことと、ユーザー数が極めて少なく、PAMのプロセス(利用申請~承認)を実行できないから。 |

| Exchange Online | DMARCポリシーでのメッセージ拒否設定が未実装で、偽装メールの完全遮断ができていません | 指摘では、「reject」を求められますが、現時点で拒否までは強すぎると考え、「none」にしました。 |

| Teams | 会議録画機能が有効になっており、機密情報を含む会議内容の意図しない保存・流出リスクが存在します | 録画機能は利用したいので、対応はしていません。ただ、録画による情報流出の懸念はあるので、このリスクを認識してTeams会議をする意識づけが必要と実感しました。 |

| Teams | Teamsとメールシステムの統合機能が有効になっており、メールセキュリティ統制を迂回した情報流出リスクが存在します | チームのチャネルにメールアドレスを付与し、メール経由で投稿できる機能です。個人的に、意外と便利に使っているので、対応はしていません。ただ、メールセキュリティを迂回しての流入リスクを認識はできました。 |

みなさんも、すべてをクリアに…できたら理想ですが、運用を考慮して対応する必要があります。点数がつくと100点を目指すのが人間の性ですが、100点を取ることが重要なのではなく、対応していない理由を明確にすることが重要です。

なお、Entra ID P2が必要な項目について、「ライセンス持っていない!」とツッコミを入れたくなります(実際、私は声を出してツッコミを入れました)。ただ、テナントを管理者される方に対しては、追加契約を検討されてはいかがでしょうか。管理者という強い権限を持っています。強い権限なのに、ポリシーで縛ることができないのは問題です。強い権限を持たれている限られたユーザーへの追加契約は、大きな費用負担なわけではありません。

また、Apps for Enterpriseのような、Officeを使うために利用されている場合、Entra ID P1もP2もありません。ただ、管理者に対しては、Entra ID P1/P2の追加を検討されてはいかがでしょうか。

※本サービスでは、再診断は実施していないことをご了承ください。

やっぱり、Microsoft 365は難しい

今回は、自分の環境をネタにして、「せきゅ丸 for Microsoft 365」の実施、そして報告書から、指摘事項の対応まで、自己犠牲の精神でお伝えしました。

Microsoft 365はすばらしいものです(自費で何年も使っているので、本当にそう思っています)。ただ、やはり難しい。一度、「せきゅ丸 for Microsoft 365」をお試しいただき、現在のMicrosoft 365の状況を確認してください。