サプライチェーン攻撃とは?

サプライチェーン攻撃は、取引先(サプライチェーン)を攻撃して大企業を間接的にターゲットにするサイバー攻撃です。

製品や商品はさまざまな部品・原料で成り立っており、細分化していくと、製造・物流・販売に関わる一連の流れがあり、これを「サプライチェーン」といいます。このような取引先を侵入経路として攻撃するため、「サプライチェーン攻撃」と呼ばれています。

その中でもアプリやソフトウェアの弱点を攻撃する手法が「ソフトウェアサプライチェーン攻撃」です。本稿では、主にソフトウェアサプライチェーン攻撃について解説し、攻撃に強い安全なアプリケーション開発を目指すために必要な対策を紹介します。

ソフトウェアに用いられているOSS(オープンソースソフトウェア)の割合は年々増加しており、米企業:Red Hatが2021年に公開したレポートによると、全世界のITリーダー1,250人を対象にした調査で、90%が「OSSを利用している」と回答しています。

1つあたりのコードベースに用いられるOSSコンポーネントの数は、数百から、多い場合で千を超える場合もあります。

ソフトウェアサプライチェーン攻撃の標的となるのは、ソフトウェアを構成するOSSの脆弱性です。脆弱性についてさらに詳しくお知りになりたい場合は、 脆弱性管理の4つのプロセス。自動化で効率的にセキュリティリスクを回避!をご覧ください。

IPAは「サイバーセキュリティ経営の重要10項目」の中で「ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及び状況把握 」を勧めています。

引用元

サイバーセキュリティ経営ガイドライン Ver 2.0 – 第3版|IPA

参考情報

The State of Enterprise Open Source| Red Hat

情報セキュリティ10大脅威の一つ

「サプライチェーンの弱点を悪用した攻撃」は、「情報セキュリティ10大脅威 2022」の3位に挙げられている重大な脅威です。また、1位の「ランサムウェアによる被害」も、サプライチェーン攻撃でよく用いられる手法です。

情報セキュリティ10大脅威 2022

| 順位 | 組織 | 昨年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | 標的型攻撃による機密情報の窃取 | 2位 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 | 4位 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 3位 |

| 5位 | 内部不正による情報漏えい | 6位 |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 | 10位 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | NEW |

| 8位 | ビジネスメール詐欺による金銭被害 | 5位 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 | 7位 |

| 10位 | 不注意による情報漏えい等の被害 | 9位 |

NEW:初めてランクインした脅威

引用元

「情報セキュリティ10大脅威 2022」は、まずIPAが2021年に発生した情報セキュリティ事案の中から社会的な影響が大きかった脅威候補を選んでいます。その後、約150名の情報セキュリティ分野の専門家や企業のセキュリティ担当者から成る「10大脅威選考会」によって審議した結果、10大脅威を決定しています。

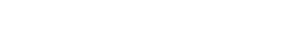

2021年度のセキュリティリスクは前年比650%増大!

米国のセキュリティ企業であるSonatype社の調査結果によると、特にオープンソースソフトウェアをターゲットにしたサプライチェーン攻撃が急増しています。 2021年までの1年間と比べて650%も増加して12,000件を超えているのです。

引用元

脆弱性がある医療機器へのサプライチェーン攻撃のリスク

米国FDA(アメリカ食品医薬品局)は2017年1月に、心臓ペースメーカの遠隔モニタリングシステムを検査しました。その結果、医療機器の品質規制事項に則った手順でのサイバーセキュリティの脆弱性に関わるリスクアセスメントや、十分な設計検証が行われていなかったことが確認されました。

この事例では製造販売業者が、医療機器のファームウェアをアップデートするなどの予防的な処置が取られ、サイバー攻撃による実際の健康被害は生じていません。 しかし、この脆弱性を攻撃されると、攻撃者が不正なコマンドを実行したり、設定を変更したりして、ペースメーカの機能を妨害される恐れがありました。

このように、医療機器へのサプライチェーン攻撃は人命にかかわる重大なリスクがあります。

サプライチェーン攻撃の事例

厚生労働省のレポート「医療機器のサイバーセキュリティの確保に係る最近の動向について」によると、海外では医療機器のサイバーセキュリティを起因とした、重大な事故に発展しかねなかった事例が複数報告されています。

例えばレポートによると、米Hospira社の薬液注入ポンプであるSymbiq Infusion Systemについて、米国FDA(アメリカ食品医薬品局)が警告通知を発出している事例があります。

未使用のネットワークポートに対して外部からアクセス可能な状態になっており、外部の第三者が,医療機関のネットワークを介して薬液注入ポンプへ遠隔的にアクセスし,注入量を変更することが可能な状況だったというものがあります。

なお、日本ネットワークセキュリティ協会による調査では、個人情報漏洩が起きた場合の1人あたりの平均損害賠償額は28,308円です(2016~2018年の3年平均)。仮に1万人の情報漏洩が起きると、賠償額は約2億8300万円に膨らむ計算になります。

セキュリティリスクは機密情報や個人情報の漏洩だけに留まらず、損害賠償や攻撃者からの金銭の要求、事業停止や株価の下落につながるため、企業活動に与える影響は深刻です。IPAの資料によると、実際に日本国内でインシデントの情報開示をした企業の株価は平均で10%下落し、純利益は平均21%減少しています。

実際に起きた損害の規模を考えると、セキュリティ対策に備える必要性をご理解いただけるでしょう。

参考情報

巧妙化するサプライチェーン攻撃の手口

攻撃者はシステムやソフトウェアなどを販売するITベンダーに侵入してバックドアを仕込み、ソフトウェア製品のソースコードに不正なコードを巧妙に埋め込む場合があります。 開発段階でマルウェアが仕組まれたことに気付かずにリリースされると、そのソフトウェアをダウンロードしたユーザーにマルウェア感染が広がってしまいます。

こうなると、セキュリティ対策が万全の企業であっても、普段利用しているソフトウェアのパッチファイルやアップデートを通じてマルウェア感染を免れないでしょう。

サプライチェーン攻撃の対策方法

総務省が公開した資料によると、日本のモバイル向けアプリ市場規模は2020年時点で259億ドルに達しており、2023年には365億ドルを超えると予測されています。アプリ開発が活況にある中で、OSSを多用していく流れは今後も強まるでしょう。

しかし、OSSの脆弱性はリスクを含んでいるため、安全なアプリケーション開発を行うための対策が求められています。

参考情報

安全なアプリケーション開発のための基本的なセキュリティ対策

安全なアプリケーション開発を実現するためには、あらゆる面でセキュリティ対策を実施する必要があります。基本的な対策として下記のような対策が必要です。

- 管理ページのパスワードを強固にしておく

- 通信を暗号化する

- Webサーバーのディレクトリやファイルへのアクセスを制限する

- ファイアウォールやWAF(Web Application Firewall)を導入して攻撃を遮断する

- セッション管理・認証

- 画面遷移・不正な入力のチェック

- タイムアウトチェック(認証後にサービスを提供している場合)

- 開発初期のテストアカウントを削除する

- 定期的なバージョンアップ・パッチ適用

ウイルス対策ソフトの導入も勧められていますが、サプライチェーン攻撃が巧妙になってきているため、従来のウイルス対策ソフトだけでは防ぎきれなくなってきています。 次の項目で、安全なアプリケーション開発に寄与する次世代のセキュリティプラットフォームをご紹介します。

リスクを最小限に抑える次世代のセキュリティプラットフォーム

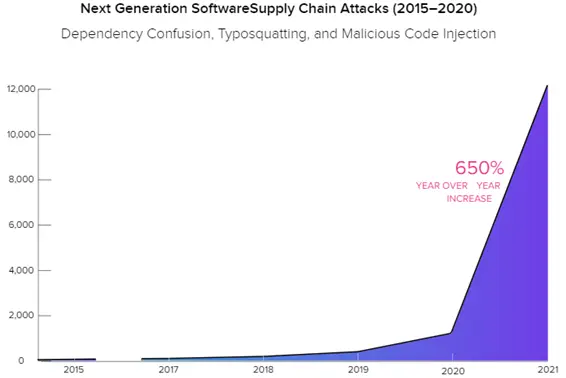

メーカーに関連するサプライチェーンのセキュリティ検証を大幅に短縮し、リスクを最小限に抑える次世代のセキュリティプラットフォーム、それがCybellumです。

Cybellumを導入すれば、ソフトウェアやアプリケーションの開発段階において脆弱性を検出し、独自のセキュリティポリシーにも対応できます。

Cybellumは、CVE※1やゼロデイ※2に一致するリスクを自動的に見つけ出し、それがどのような影響を与えるかを検証して、対策すべきリスクの優先順位を定めます。Cybellumを活用すると、すべてのサプライチェーンと製品ラインにわたって製品のサイバーリスクを自動で正確に把握できるのです。

※1インシデントや脆弱性に関する世界共通のリスト

※2脆弱性の発見からパッチが提供されるまでの期間

開発中のソフトウェア・アプリを構成しているOSSや、サプライチェーンのセキュリティ・ライセンス・品質に関連するリスクを把握・管理するのに役立つのがSBOMです。SBOMについて詳しくは下記の記事を参考になさってください。

まとめ:サプライチェーンを強固にするセキュリティプラットフォーム

サプライチェーン攻撃の事例や対策方法について解説してきました。サプライチェーン攻撃は、事業停止や株価の下落につながる大きなリスクがあります。

まずはアプリの開発段階でコード内部に潜む脆弱性をあらかじめ検出し、排除することが大切です。アプリを構成するOSSに潜むリスクを最小限に抑える、次世代のセキュリティプラットフォームを検討してみてはいかがでしょうか。

Cybellum お役立ち資料

Cybellumのカタログやホワイトペーパーをダウンロードいただけます。