自家用電気工作物とは

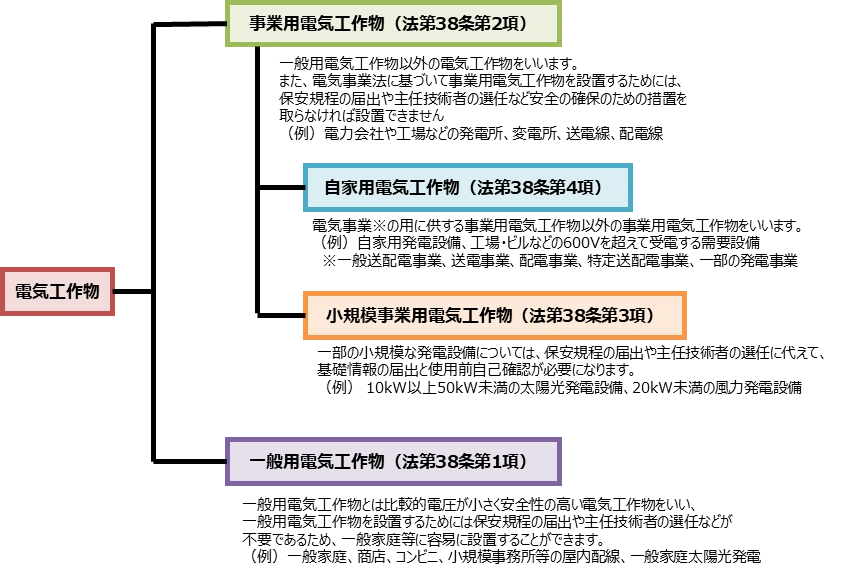

自家用電気工作物とは、電気事業法に定められている電気工作物の一種で、事業用電気工作物のうち、電力会社などが有する「電気事業用電気工作物」を除く、電気工作物のことを指します。

主にビルや病院、工場などにある設備が対象となり、600Vを超える高い電圧で受電するもの、自家発電設備を有するものなどの一定の条件を満たす設備が自家用電気工作物となります。

参照:経済産業省ホームページ

これらの自家用電気設備は高電圧で受電しているため、取り扱いを誤ると感電や周辺地域の停電を引き起こす可能性があります。

さらに昨今では、太陽光、風力といった再生可能エネルギーを活用した電力設備が増えているという背景もあり、自家用電気工作物が増加傾向にあります。ある調査データによれば、2013年時点で約82万件だった自家用電気工作物が2018年時点で90万件を超えており、急速に増えていることがわかります。

このような状況にもかかわらず、電気安全に携わる保安要員は減少しており、保安力の維持向上と生産性向上のためには、電気保安のスマート化(スマート保安)が不可欠の要素になっています。そして保安人材が不足する中でスマート保安を推進するためには、AIやIoT、ドローンなどの活用が不可欠です。しかし一方で、AI、IoT、ドローンなどの活用に伴うサイバーセキュリティ対応も重要課題となっています。

「自家用電気工作物に係るサイバーセキュリティの確保に関するガイドライン」とは

「自家用電気工作物に係るサイバーセキュリティの確保に関するガイドライン」(以下、「自家用GL」)とは、自家用電気工作物の遠隔監視システムや制御システムについてのサイバーセキュリティを確保することを目的に、自家用電気工作物の設置者が実施すべきセキュリティ対策について規定したものです。

スマート保安の推進に伴い、自家用電気工作物の遠隔監視システムや制御システムへのサイバーセキュリティが課題になる中、経済産業省が自家用GLを策定し、設置者などに対して自家用電気工作物のサイバーセキュリティの強化を促進することがねらいとなります。

欧米などでは、製鉄所や変電所、あるいは石油パイプラインなどの制御システムや遠隔監視システムがサイバー攻撃を受け、大規模な被害が生じるような事例も発生しており、日本においても、エネルギー関連施設のサイバーセキュリティ対策の強化が重要視され、「遠隔監視システムや制御システム」をもつ自家用電気工作物もその対象とされました。

自家用GLの対象となる具体的な環境

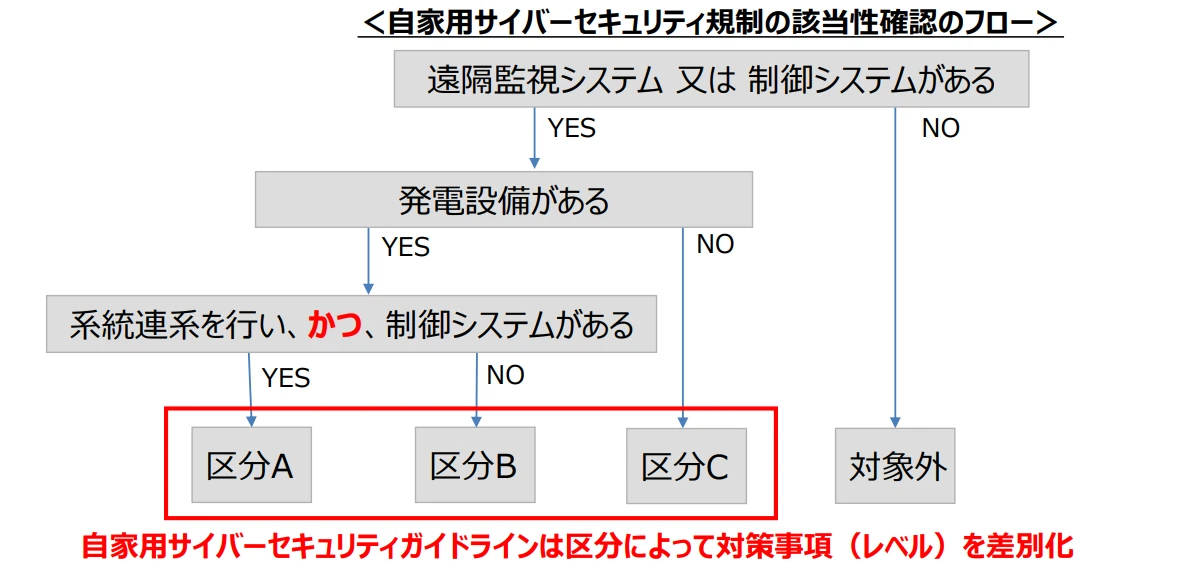

自家用GLの対象となるものは、すべての自家用電気工作物というわけではなく、一定の条件に合致したものが、その対象とされています。

参照:経済産業省ホームページ

すでに触れた通り、自家用電気工作物のうち、「遠隔監視システムまたは制御システム」をもっていることが前提で、それがない場合には対象外となります。

さらに、「遠隔監視システムまたは制御システム」を有する自家用電気工作物のうち、発電設備の有無で分けます。発電設備がなければ「区分C」となり、発電設備がある設備の中で、系統連系(逆潮流)を行い、かつ制御システムがある場合は「区分A」、ない場合は「区分B」としています。系統連系(逆潮流)とは、端的にいえば「売電」です。つまり、自家用の発電設備であって、あくまで自家用として電気を使う場合には逆潮流(売電)がないので「区分B」に該当し、自家用で発電するが、余った電力は売電するという場合が「区分A」となります。

この区分A・B・Cに該当する自家用電気工作物が、自家用GLに基づくサイバーセキュリティ対策の実施を求められますが、求められるサイバーセキュリティ対策のレベルが、区分によって異なっています。

区分Aは、勧告的事項といって、サイバーセキュリティ対策を実施するところが、ほぼ義務付けられている区分といえます。区分Bと区分Cについては、現状では推奨的事項という扱いで、「できるだけ実施するべき」にとどまり、実施しないことを合理的に判断した場合には実施しないことも選べるという位置付けです。ただし、今後は区分B・Cについても勧告的事項になる可能性が高いといわれています。そのため、もし現時点で区分がBまたはCであっても、できるだけサイバーセキュリティ対策を実施することが望まれます。

自家用電気工作物設置者の義務

自家用電気工作物を含む事業用電気工作物全般にわたって、その設置者などに対しては、もともと一定の義務が課されています。以下、その内容について説明します。

事業用電気工作物の維持/技術基準適合維持(電気事業法第39条)

自家用電気工作物を含む事業用電気工作物の設置者は、当該の電気工作物を一定の技術基準に適合させる義務を負っています。この技術基準は経済産業省が省令で定めたもので、電気設備の絶縁耐力や保護装置などに関する基準が設定されています。また、当該工作物の工事・維持・運用についても規制が設けられており、遵守の義務があります。今般の自家用GLは、このうちの「事業用電気工作物の維持」に内包されるサイバーセキュリティに関する具体的な取り組みについてまとめられたものです。

保安規程の作成、届出、遵守(電気事業法第42条)

一定の条件に該当する自家用電気工作物の設置者は、実体に即した合理的な保安対策を講じる必要がある事項について、保安規定を作成し、経済産業大臣に届出をしなければなりません。その上で、保安規定を、設置者および従業員などに遵守させることを求めています。

主任技術者の選任、届出(電気事業法第43条)

電気事業法第43条では、対象となる自家用電気工作物設置者に対して、対象となる電気工作物の工事、維持および運用に関する保安の監督を行う主任技術者の選任を義務付けています。

こうした規定は、自家用GL以前に義務付けられていましたが、電気事業法第39条の「事業用電気工作物の維持」部分を、自家用GLで、サイバーセキュリティ対策として詳細に規定したのです。

自家用GLで求められている必要な対策項目

自家用GLの中では、サイバー攻撃による被害を回避し、軽減するために、具体的に取り組むべきサイバーセキュリティ対策を大きく4つの項目に分けて、これらについての確認と、対策の実施という取り組みを促しています。

機器における対策

使用されるPCなどの機器に関して、ウイルス対策ソフトの導入や、定期的なウイルスチェック、さらにはOSの最新化などの対策が求められています。

通信における対策

遠隔監視システムや制御システムに関連するネットワークの閉域網化やネットワークの監視、通信の暗号化、他ネットワークとの接続点の最小化などの対策が求められています。

運用面での対策

システムの運用にあたっては、アカウントやアクセス端末を制限したり、セキュリティマニュアルを整備することなどが求められています。

物理的な対策

セキュリティ対策上重要な区画をセキュリティ区画として設定し、漏れなく施錠すること、またアクセス管理を実施することなどが求められています。

TXOneを活用したサイバーセキュリティ対策について

自家用電気工作物に関するサイバーセキュリティ対策は、遠隔監視システムや制御システムに関する対策が中軸となります。そのため、OT(Operational Technology)セキュリティ対策として多くの実績を誇る「TXOne」が有効活用されています。

なお、OTセキュリティについては、下記の記事で詳しく解説しています。

機器における対策

検査・検疫対策として、エレメントシリーズの中核製品であるUSBメモリ型のポータブルツールTXOneの「Portable Inspector(ポータブルインスペクター)」を活用することで、ネットワークに接続されていないクローズドPCや、古いOSが搭載されたPCなどでも、ウイルスチェックができ、万が一ウイルスが発見された場合の駆除にも対応します。これによって、関連機器のサイバーセキュリティ対策を実施できます。また、「Portable Inspector Pro」ではセキュアストレージ機能を備えているため、対象のPCなどからデータを入れる際に検疫され、安全な状態でデータを格納することができます。

あるいは、TXOneの「Stellarシリーズ」を活用することで、アンチウイルスソフトがインストールできない古いOSでもアンチウイルス機能を利用することができます。

TXOne Stellarシリーズ

アプリケーションのロックダウンやOT環境に適したアンチウイルスによりレガシー機器を保護

また、オフライン環境のPCの多くは、古いOSを使用しており、特定のアプリケーションしか使用できないように設計されています。Stellarシリーズのロックダウン機能を利用することで、ウイルスの標的となるアプリケーションの起動をブロックし、安全性を確保することができます。

通信における対策

TXOneのEdgeシリーズなら、守りたいものをネットワーク上で保護していくことが可能になります。サイバー攻撃の可能性がある怪しい通信をシャットダウンしたり、決められた通信だけしか通さないといった設定が可能で、通信における対策を実施できます。

TXOne Edge シリーズ

既存設備のネットワーク設定を変更することなくOTセキュリティの強化が可能な透過型IPS製品とOT向けファイアウォール

運用面での対策

運用面においては、人員管理や、万が一のインシデント発生時の対応などが重要となります。TXOneのEdgeシリーズであれば、ログデータを活用して何らかの原因を探ることができ、フォレンジックな対応が可能になります。

物理的な対策

「機器における対策」にもある通り、TXOneの「Portable Inspector(ポータブルインスペクター)」のようなUSBメモリ型のポータブルツールを活用することが、物理的対策としても有効です。

TXOne Element シリーズ

スタンドアロン端末や持ち込み端末の検疫に有効なUSB型セキュリティ検査ツール。ElementOneによる統合管理が可能。

このように、TXOneには自家用GLにおけるサイバーセキュリティ対策に対応するための、さまざまなツールやシステムが用意されています。もし、自家用GLにおけるサイバーセキュリティ対策にお困りであれば、まずは丸紅情報システムズへご相談ください。